Средства контроля действий администраторов

В любой организации для администрирования инфраструктурных объектов используются привилегированные учетные записи, которые имеют расширенный набор прав как в отдельной системе, так и в целом домене организации. К категории привилегированных пользователей относятся:

- руководство компании;

- сотрудники, обеспечивающие работу IT-инфраструктуры;

- сотрудники IT-компаний, обслуживающих технику или программное обеспечение в гарантийный период;

- лица, осуществляющие контроль и аудит.

Данные учетные записи должны храниться в защищенном месте и использоваться только по прямому назначению, так как неправомерный доступ к ним может повлечь за собой колоссальные последствия для организации. Но помимо этого, на данный момент широко развивается переход сотрудников на удаленный формат работы (из дома, любой точки мира), что, в свою очередь, также несёт огромные риски для организаций. Удаленные сотрудники подключаются во внутренний контур со своих личных устройств, которые чаще всего не имеют должной защиты, а иногда и содержат «вредоносы».

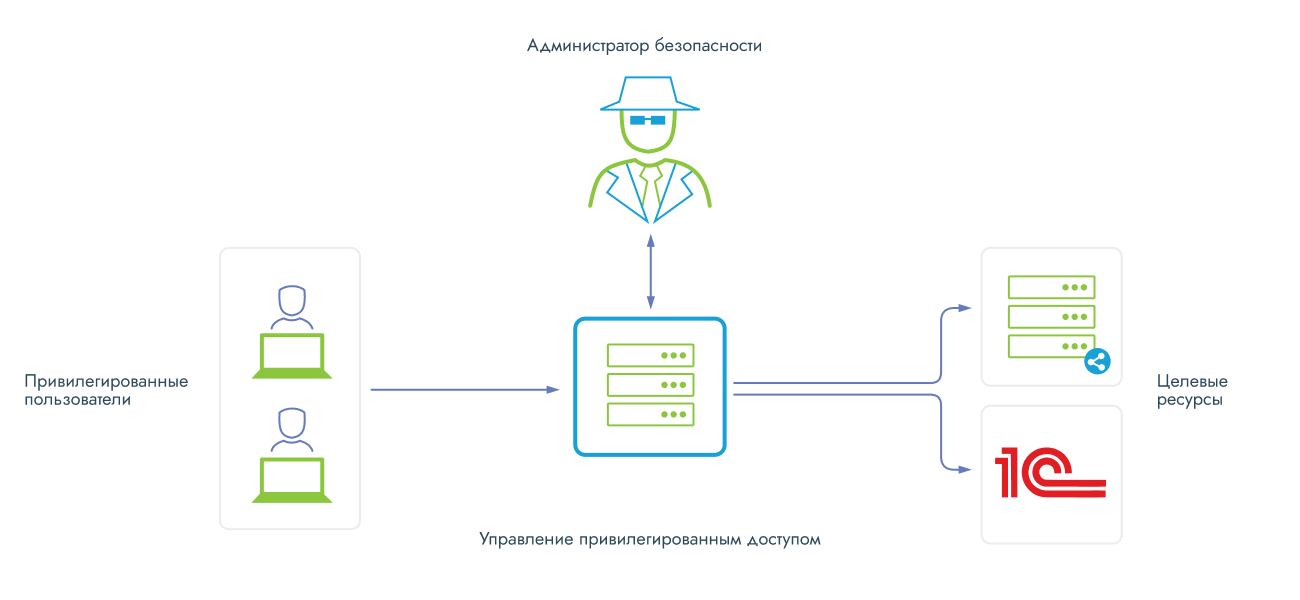

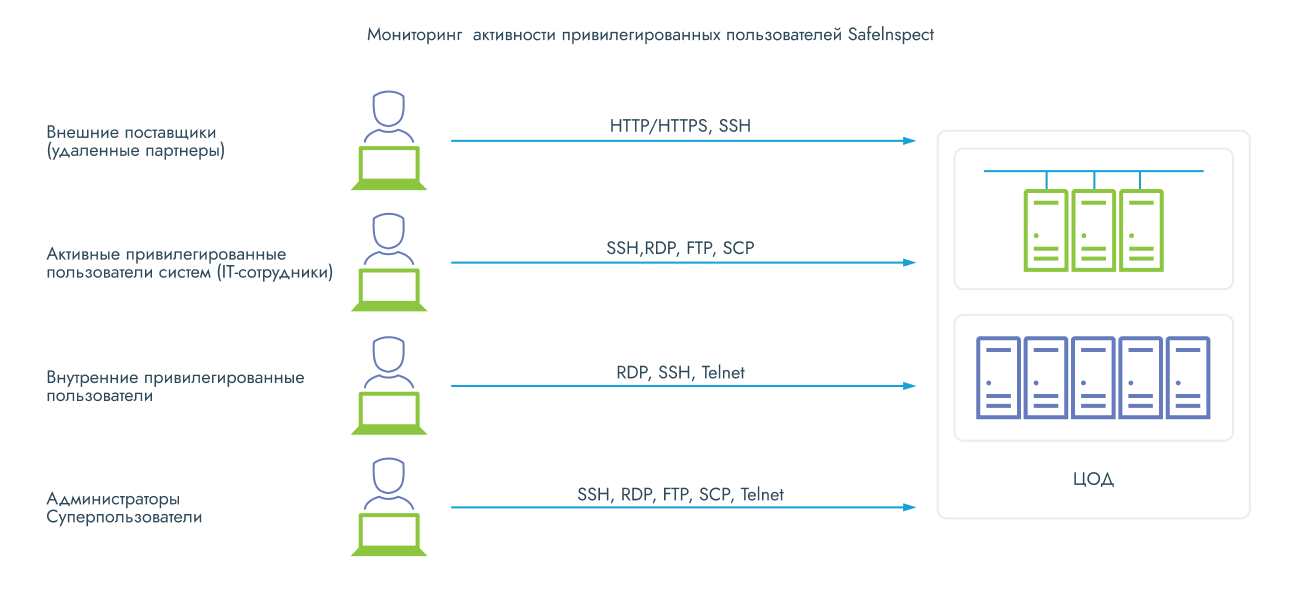

Из-за этой проблемы появился отдельный класс решений для контроля за действиями пользователей/администраторов – Privileged Account Management (PAM). Решения данного класса выполняют мониторинг и контроль за всеми действиями пользователей, а также предоставляют возможность записи сессии, с последующим перехватом данной сессии и возможностью её разрыва в случае подозрительной активности.

Основные режимы работы PAM-решений:

- «Transparent» – система устанавливается в «разрыв» соединения с целевыми серверами;

- «Router» – соединения с целевыми серверами направляются в систему, а она маршрутизирует их дальше на серверы;

- «Bastion» – для доступа к целевым серверам необходимо использовать портал системы.

Основной функционал PAM-решений:

- контроль подключений привилегированных пользователей к критически важным объектам c возможностью разрыва сессии;

- возможность контролировать каналы SSH, RDP, HTTP/HTTPs, Telnet и др.;

- запись трафика (включая изменения конфигурации, выполненные команды);

- контроль не только внутренних, но и внешних подключений;

- работа без агентов.

Компания «ДиалогНаука» предлагает следующие решения, связанные с подобными проблемами:

- CyberArk Privileged Account Security Solution;

- SafeInspect;

- Система контроля действий поставщиков ИТ-услуг (СКДПУ).

Поиск

Поиск