Системы мониторинга и контроля соответствия АРМ

В настоящее время множество компаний и организаций стремятся уменьшить риски, связанные с различными видами кибер-угроз, используя современные решения в сфере информационной безопасности. В дополнение к этому, стоит задача по импортозамещению зарубежного ПО отечественными продуктами.

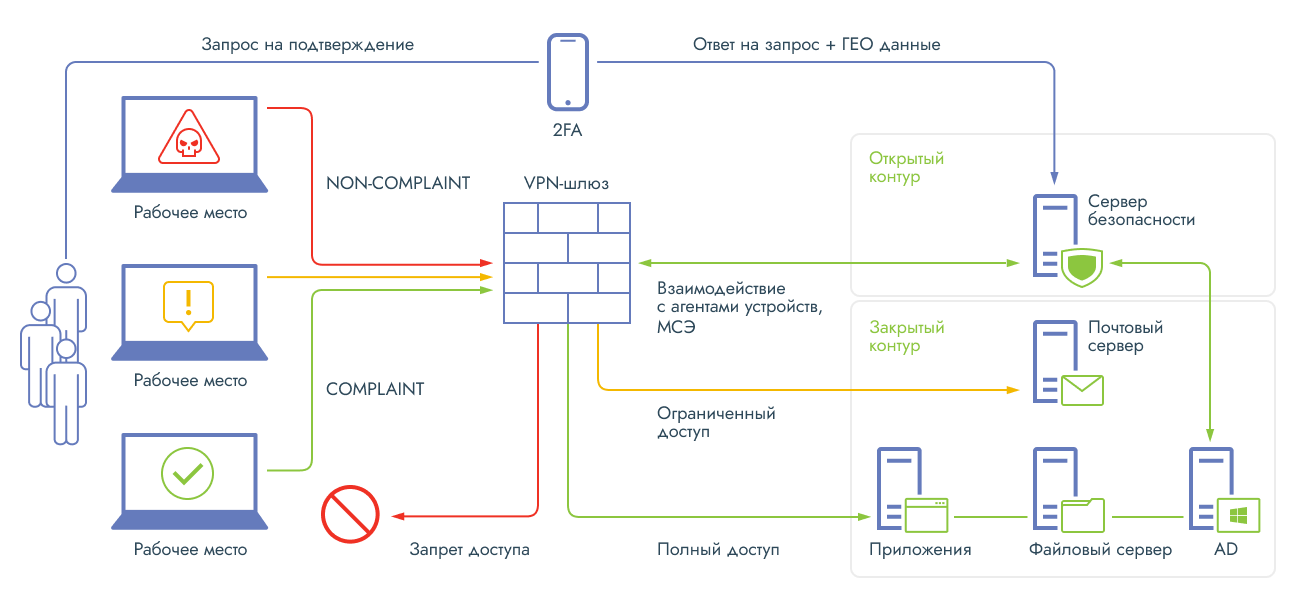

С точки зрения концепции Zero Trust, систему мониторинга и контроля соответствия АРМ можно отнести к одному из подмножества ZT, а именно Zero Trust Network Access, при условии совместного использования с VPN-шлюзами. Также, система мониторинга и контроля АРМ может находится на стыке таких решений как:

- DLP - Data Leak Prevention программные продукты, защищающие организации от утечек конфиденциальной информации;

- IRP - Incident Response Platform вид программных продуктов, предназначенных для автоматизации реагирования на киберинциденты;

- NAC - Network Access Control комплекс технических мер и средств, реализующий политики и правила доступа в сеть, который также обеспечивает защиту всех конечных устройств, имеющих к ней доступ, от присутствующих внутри угроз безопасности.

Функционал системы мониторинга и контроля соответствия АРМ позволяет обеспечить:

- доступ - для безопасного подключения к корпоративной сети с использованием существующих средств удаленного доступа, управления доступом к сегментам сети и ограничения доступа с недоверенных устройств;

- учёт - для получения полной информации о программном и аппаратном обеспечении рабочих мест, отслеживания изменения состава рабочих мест, отображения визуальной карты сети, гибких и функциональных отчетов с подробной информацией о рабочих местах;

- эффективность - для проведения мониторинга рабочей активности сотрудников, учета рабочего времени и измерения продуктивность персонала.

Контроль - для получения полной информации о состоянии защищенности устройств, распространения корпоративной политики информационной безопасности на рабочие места в контуре и за пределами контура защиты.

Плюсы использования системы мониторинга и контроля АРМ:

- контроль соответствия рабочих мест политикам безопасности независимо от их расположения и архитектуры;

- выполнение требований государственных регуляторов (ФСТЭК и т.д.);

- информации об инфраструктуре, аппаратном обеспечении и ПО, используемых в компании;

- возможность использования двухфакторной аутентификации;

- получение информации о загруженности сотрудников и эффективности использования ими рабочего времени;

- проверка комплаенса безопасности;

- контроль и управление доступами к корпоративным ресурсам;

- определение местоположения рабочих мест;

- контроль местоположения мобильной офисной техники;

- контроль местоположения сотрудников;

- ограничение подключений по местоположению источника.

Одним из примеров предлагаемого решения является комплекс информационной безопасности «САКУРА» от компании ИТ-Экспертиза.

Поиск

Поиск