Особенности информационной безопасности в электроэнергетике

Ярушевский Дмитрий, CISA, CISM,

руководитель отдела кибербезопасности АСУ ТП

ЗАО «ДиалогНаука»

Электроэнергетика - отрасль, требующая особого внимания и тщательности во всем, в том числе и в вопросах организации защиты информации. Конечно, подход к информационной безопасности (ИБ) на уровне корпоративных сетей и систем принципиально не сильно отличается от подходов в других отраслях. Но стоит помнить, что объекты электроэнергетической отрасли корпоративными офисами не ограничиваются. А вот обеспечение информационной безопасности на технологических участках (на всей цепочке, от генерации энергии до ее доставки конечным потребителям) -- это, как говорится, "совсем другая история".

Главное, что, на мой взгляд, следует учитывать при разработке систем обеспечения ИБ или выборе средств защиты информации (СЗИ) для электроэнергетической отрасли, -- это то, что основным активом и защищаемым объектом является, как правило, не информация, а в первую очередь технологический процесс. И речь в таком случае идет уже не о "привычной" защите от утечек информации, а о защите от нарушения технологического процесса за счет реализации киберугроз. Строить систему защиты надо, исходя из принципов обеспечения, главным образом, целостности и доступности самого технологического процесса и автоматизированных систем управления.

Если говорить о технологических объектах, то следует учитывать специфику АСУ ТП (автоматизированных систем управления технологическим процессом) вообще и систем, применяемых в электроэнергетике, в частности (в том числе систем управления, телемеханики, релейной защиты и автоматики, коммерческого и технологического учета электроэнергии и т.д.). При построении системы обеспечения информационной безопасности необходимо тщательно изучить объект защиты и сами технологические процессы и учитывать множество возможных факторов. О некоторых из них я расскажу ниже.

Специфичное программное обеспечение и протоколы передачи данных

(В том числе устаревшие ПО и протоколы с отсутствующими функциями и механизмами безопасности.)

Одними из наиболее распространенных протоколов передачи данных в электроэнергетике является семейство стандарта МЭК/IEC 60870-5-101/104. При разработке этого стандарта вопросам кибербезопасности не уделялось должного внимания, поэтому не стоит ожидать большего, чем могут предложить протоколы уровня стека TCP/IP. Более современный протокол -- IEC 61850, но полноценное использование его возможностей на отечественных объектах электроэнергетики мало распространено. Зачастую же разработчики АСУ ТП вообще используют собственные нестандартизированные протоколы. То же касается и программного обеспечения -- встроенные механизмы ИБ (аутентификации, разграничения доступа, регистрации событий и т.д.) могут не отвечать современным требованиям или отсутствовать вовсе.

Что делать?

При создании системы обеспечения информационной безопасности или выборе отдельных СЗИ необходимо проанализировать не только инфраструктуру объекта, но и определить критические для ТП точки и обеспечивать именно их защиту. Например, в системах, где отсутствует возможность обеспечить надежную защиту на уровне управляющего ПО, может быть возможность обеспечить контроль передачи управляющих команд на уровне сети.

Негативное отношение разработчиков к дополнительным средствам защиты

Для разработчиков технологических систем одним из главных показателей качества была и остается надежность, при этом ресурсы на дополнительное тестирование использования их продуктов совместно со средствами защиты выделяются крайне редко. Как следствие, разработчики часто отказываются осуществлять техническую поддержку в случае применения дополнительных средств защиты в АСУ ТП.

Что делать?

В первую очередь необходимо оценить все риски и проектировать систему обеспечения безопасности, с одной стороны, отвечающую требованиям ИБ, а с другой -- не снижающую показатели надежности АСУ ТП. Путь к компромиссу иногда может лежать в тщательном конфигурировании уже имеющегося оборудования и ПО, в использовании встроенных механизмов защиты и в реализации ряда организационных мер и процессов ИБ.

Неприменение обновлений ПО

Отсутствие процесса обновлений -- одна из наиболее распространенных проблем в защите АСУ ТП. Во-первых, многие технологические сети изолированы от сети Интернет, а собственная система обновлений не внедрена. Во-вторых, установка обновлений на технические средства, работающие в режиме 24/7, связана с простоями и рисками сбоев после обновлений, недопустимыми на большинстве технологических объектов.

Что делать?

На технологических объектах необходимо построить процесс получения, тестирования и установки обновлений. На первый взгляд это может показаться слишком ресурсоемким и не слишком важным, однако это не так. Для обеспечения информационной безопасности необходимо выстроить процесс обновления как прикладного и системного ПО технических средств самого объекта, так и внедряемых средств защиты.

Требования к скорости передачи данных

Ряд систем в электроэнергетике особенно чувствителен к характеристикам каналов передачи данных. Применение в них дополнительных средств защиты может существенно снизить скорость реакции, что недопустимо с точки зрения технологического процесса.

Что делать?

При проектировании системы обеспечения ИБ точно определять, на каких участках сети передачи данных необходимо обеспечить максимальную скорость обмена данными, и не использовать на этих участках СЗИ, влияющие на загрузку каналов передачи данных.

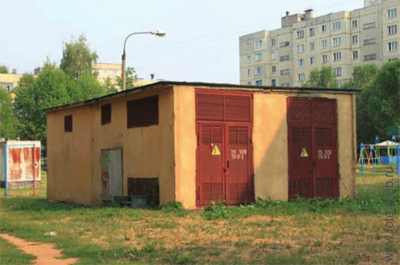

Отсутствие контролируемой зоны

На некоторых объектах электроэнергетической отрасли (например, трансформаторные и распределительные подстанции) фактически отсутствует контролируемая зона (КЗ). Из всех мер физической охраны там в лучшем случае есть видеонаблюдение и сигнализация, а в худшем -- только замок. При этом оборудование, установленное на этих объектах, включено в общую технологическую сеть, что может стать "удобной" точкой входа для злоумышленника и привести к атакам практически на любые объекты технологической сети. А при сетевой связности сетей -- даже к атакам на корпоративную сеть.

Трансформаторная подстанция

Что делать?

Прежде всего -- понимать, какие риски влечет за собой отсутствие КЗ. Например, при рисках возможных атак на технологическую сеть с использованием несанкционированного доступа (НСД) к неохраняемым объектам необходимо обеспечить жесткое разграничение доступа и контроль передаваемых данных на различных уровнях сети. Сегментация технологической сети, межсетевое экранирование и двусторонний контроль проходящего трафика существенно снизят вероятность успешной реализации атак "снизу вверх".

Отсутствие средств управления микроклиматом

На ряде объектов отсутствуют системы управления микроклиматом, а значит, к техническим средствам, устанавливаемым на этих объектах, предъявляются дополнительные требования по защите от внешних воздействий.

Что делать?

Выбирать средства защиты, отвечающие требованиям по устойчивости к климатическим воздействиям, электромагнитной совместимости (ЭМС) или другим факторам, возникающим исходя из условий эксплуатации объекта защиты. К сожалению, тут проще сказать, чем сделать. На рынке средств защиты информации наблюдается острый дефицит качественных продуктов, поддерживающих используемые в электроэнергетике протоколы передачи данных, обладающих достаточной надежностью, функциональностью и защитой от внешних климатических и электромагнитных воздействий.

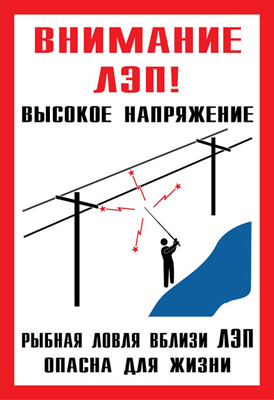

Последствия

Наконец, главное, что следует помнить при разработке систем информационной безопасности для электроэнергетики, -- это то, что последствия от реализации угроз безопасности могут включать в себя не только финансовые и репутационные потери, но также и ущерб жизни и здоровью людей, окружающей среде и инфраструктуре города.

Что делать?

При проектировании систем обеспечения информационной безопасности необходимы тщательное изучение объекта защиты и проведение детальной и подробной оценки рисков при моделировании угроз ИБ. Понимание существующих рисков реализации угроз безопасности поможет не только более эффективно распределить ресурсы при построении системы защиты, но и, возможно, избежать драматических последствий. Впрочем, процесс оценки рисков необходимо выстроить и при дальнейшей эксплуатации системы.

Итак, подытожив, можно сказать следующее:

1. Не только отрасль электроэнергетики, но и различные категории объектов обладают особой спецификой, которую необходимо учитывать как при проектировании систем обеспечения безопасности вообще, так и при выборе отдельных средств защиты.

2. Прежде чем проектировать систему защиты или выбирать СЗИ, необходимо оценивать существующие риски и четко понимать, что именно и от каких угроз необходимо защищать.

Поиск

Поиск