Обеспечение безопасности АСУ ТП – краткий обзор семейства стандартов IEC 62443

Ярушевский Дмитрий, CISA, CISM,

руководитель отдела кибербезопасности АСУ ТП ЗАО «ДиалогНаука»

Журнал "Information Security/ Информационная безопасность" №3, 2014 год

www.itsec.ru

Сегодня вопросы обеспечения безопасности автоматизированных систем управления технологическим процессом (АСУ ТП) становятся всё актуальнее. Если несколько лет назад эта тема в основном поднималась среди специалистов, то сейчас она стала интересна всем: собственникам систем управления, специалистам, занимающимся их эксплуатацией, разработкой и внедрением, злоумышленникам и законодателям.

Все эксперты в области информационной безопасности соглашаются, что обеспечение безопасности АСУ ТП отличается от обеспечения безопасности корпоративных информационных систем (далее – КИС). Даже сам термин «информационная безопасность», столь привычный ИТ-специалистам, как правило, не используется в отношении АСУ ТП. В первую очередь, это связано с тем, что необходимо уделять внимание не только и не столько обеспечению конфиденциальности, сколько обеспечению непрерывности и целостности самого технологического процесса. Более того, безопасность технологического процесса в общем смысле – это, прежде всего, безопасность для жизни и здоровья людей и окружающей среды. В англоязычных источниках, для определения «компьютерной безопасности» в отношении АСУ ТП используется особый термин «cybersecurity» -- кибербезопасность. В наших же реалиях наблюдается явный пробел не только в нормативной и методической базе в области обеспечения безопасности АСУ ТП, но даже в терминологии.

В своих проектах наша компания использует подход, основанный на объединении существующих (и разрабатываемых) требованиях регуляторов с одной стороны, и лучших мировых практик с другой. Одним из основных набором международных методических документов по обеспечению кибербезопасности АСУ ТП, является семейство стандартов IEC 62443 (ранее известное как ISA 99). О нем и пойдет речь в этой статье.

Риск-ориентированный подход

Стандарты IEC 62443 предлагают современный риск-ориентированный подход: безопасность рассматривается как совокупность непрерывных процессов, которые необходимо поддерживать на всех стадиях жизненного цикла системы. Стандарты IEC 62443 задают требования к проектированию наложенных систем управления кибербезопасностью АСУ ТП и SCADA и к проектированию АСУ ТП c уже заложенными и интегрированными мерами безопасности.

Общий подход к процессам создания системы управления кибербезопасностью АСУ ТП, анализа и управления рисками отчасти схож с аналогичным, заданным стандартом ISO 27001 для ИТ-систем. Основой для определения требований, предъявляемых к проектируемой системе, является анализ рисков. Краеугольными камнями анализа рисков являются идентификация, классификация и оценка. Вроде бы все знакомо, но дьявол кроется в деталях – схожесть с известными для ИТ-специалистов практиками заключается в том, что надо сделать. А вот то, как это надо делать существенно отличается.

Выбор методики оценки рисков остается на усмотрение владельца АСУ ТП и зависит от специфики используемых систем. Впрочем, общие рекомендации в стандарте описаны. Мы в своей работе используем собственную методику анализа рисков, адаптированную под конкретный объект защиты, удовлетворяющую требованиям лучших практик, с одной стороны, и соответствующую российским нормативным документам – с другой.

Для большинства систем АСУ ТП наиболее важной является т.н. HSE-группа последствий, приводящая к ущербу здоровью или безопасности людей и окружающей среды (Health, Safety and Environmental), а также введенные проектом нормативных документов ФСТЭК «последствия в социальной, политической, экономической, военной или иных областях деятельности» (для простоты будем называть их ПЭВ).

В начале работ по созданию системы управления кибербезопасностью АСУ ТП проводится высокоуровневая оценка рисков, призванная определить основные финансовые, ПЭВ и HSE последствия в случае нарушения доступности, целостности или конфиденциальности. Высокоуровневая оценка дает представление об общей картине рисков и критических систем и является базисом для перехода к более детальному изучению защищаемого объекта.

Следующим шагом при создании системы управления кибербезопасностью является анализ объекта защиты, идентификация и классификация активов АСУ ТП, подлежащих защите. Несмотря на то, что процесс изучения, описания и классификации элементов объекта защиты заслуживает отдельной статьи, попробуем вкратце осветить подход, описываемый в IEC 62443.

Стадии анализа и моделирования объекта защиты

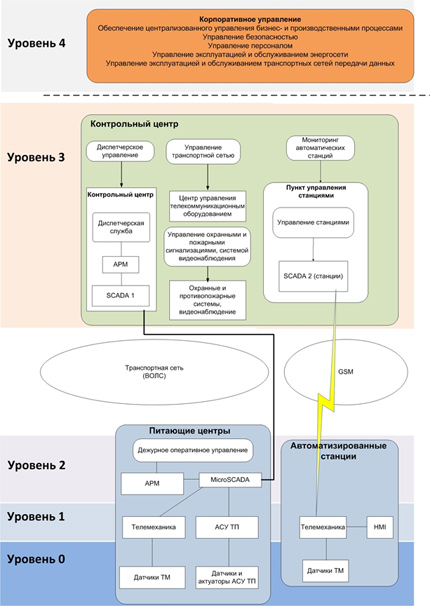

Семейство стандартов IEC 62443 предлагает несколько стадий анализа и моделирования объекта защиты. Первой стадией является создание референсной (reference) модели (или моделей, в зависимости от сложности объекта защиты, границ и рамок работы) объекта защиты, описывающей «крупными мазками» деление основных видов деятельности, ТП, АСУ и других активов на 5 логических уровней (см.рис 1).

Рисунок 1

Нажмите, чтобы увеличить рисунок

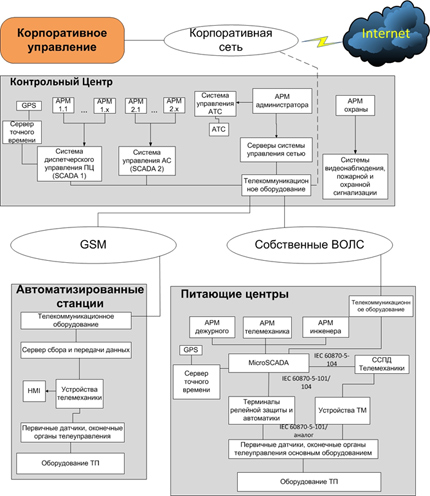

На основе референсной модели на следующей стадии строится модель активов (asset model), описывающая иерархическую карту основных объектов и активов, взаимодействие с сетями, территориальными площадками, ключевыми подразделениями, участвующими в ТП, системами контроля и прочим технологическим оборудованием. Модель активов строится для того, чтобы обеспечить понимание иерархической структуры и процессных связей в целом или отдельно выделенного для анализа объекта защиты и дать возможность наглядно увидеть и определить критические процессы и активы (см.рис 2).

Рисунок 2

Нажмите, чтобы увеличить рисунок

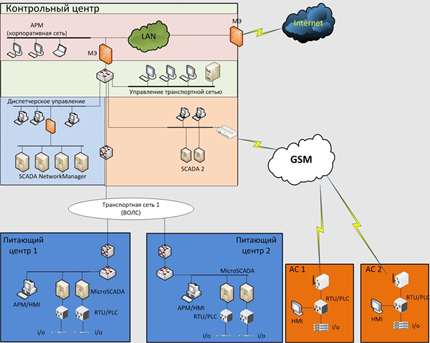

На следующей стадии строится референсная модель архитектуры (reference architecture model). Она очень похожа на классическую подробную схему сети 2-го уровня и отражает все основные элементы АСУ ТП, телекоммуникационное оборудование, линии связи и т. п. Корректное построение референсной модели архитектуры крайне важно, т. к. на ее основе с учетом результатов высокоуровневой оценки рисков выполняется сегментирование объекта защиты. При сегментировании строится так называемая модель зонирования (zone and conduit model), разделяющая объект защиты (одну или несколько АСУ ТП, распределенную сеть АСУ ТП, организацию в целом или территориальный объект) на ряд зон (см. рис 3). Зоны объединяются по общим показателям риска, функциональным и/или техническим характеристикам, логическим или физическим границам, сетям передачи данных и т. д. И снова IEC 62443 оставляет «пространство для творчества», позволяя адаптировать модель зонирования в зависимости от целей и задач построения защиты и учитывать специфику объекта защиты.

Рисунок 3

Нажмите, чтобы увеличить рисунок

Для каждой выделенной зоны проводится идентификация и классификация активов, анализ уязвимостей и угроз, моделирование нарушителей и детальная оценка рисков. На основе информации о текущем состоянии системы, применяемых методах и мерах безопасности, функциональных особенностях технических средств и т. д. определяется текущий уровень безопасности для каждой зоны. Понятие «уровень безопасности» (security level) также вводится стандартом IEC 62443 и описывает реализацию требований к мерам безопасности по 7 основным направлениям: идентификация и аутентификация, контроль использования АСУ, целостность системы, конфиденциальность информации, управление информационными потоками, управление событиями, доступность ресурсов. Каждое направление содержит ряд требований, комбинации которых определяют 4 уровня безопасности.

Результаты оценки рисков и анализа возможных нарушителей определяют целевой уровень безопасности зоны. Жестких требований по выбору целевого уровня стандарт не предъявляет, то есть имеются широкие возможности для адаптации под любой объект защиты в зависимости от выявленных угроз и рисков. Возможно компенсирование одного направления (в случаях технической невозможности реализации мер высокого уровня), повышением целевого уровня по другому направлению. При условии, разумеется, что такая рокировка закроет актуальные угрозы. Также стандарт недвусмысленно регламентирует необходимость при проектировании определить меры, превышающие целевой уровень защищенности. Это связано с тем, что любая мера защиты с течением времени теряет свою эффективность (появление новых угроз и методов их реализации, выявление новых уязвимостей, устаревание технологий защиты и т. п.). Степень «перевыполнения плана» по обеспечению защиты зависит от принятой организацией периодичности проведения анализа рисков и планируемого срока пересмотра эксплуатационных характеристик системы. Таким образом обеспечивается эффективность защитных мер на всем жизненном цикле системы.

Выводы

Правильно построенные и проанализированные модели объекта защиты, адекватно и подробно заданные и описанные целевые уровни безопасности, вкупе с требованиями отечественных нормативных документов ложатся в основу ТЗ на проектируемую систему обеспечения кибербезопасности АСУ ТП. И ее эффективность напрямую зависит от тщательности и подробности проведенного обследования и анализа информации об объекте защиты, от того, все ли взаимосвязи (как технические, так и логические) между процессами, оборудованием и персоналом выявлены и проанализированы, все ли критические активы идентифицированы, все ли основные риски рассмотрены.

Кроме того, стандарт IEC 62443 требует внедрения хорошо известных специалистам, знакомым с семейством ISO 27000, процессов: управление инцидентами, управление изменениями, управление конфигурациями, планирование восстановления деятельности и непрерывности процесса, повышение осведомленности и т. д. Разумеется, с учетом специфики АСУ ТП. Ну и, разумеется, IEC 62443, как и все стандарты и best practices в области ИБ, подразумевает поддержку непрерывного жизненного цикла процессов безопасности. Такой жизненный цикл, поддерживаемый на всех стадиях существования объекта защиты, включает в себя постоянный пересмотр уже обработанных рисков, идентификация и анализ новых, анализ эффективности принятых компенсационных мер и изменяющегося пространства рисков и угроз и т.д.

С учетом все повышающегося интереса к АСУ ТП, в том числе и со стороны злоумышленников, часто распространенные в области эксплуатации АСУ ТП принципы «неизменности и верности традициям» становятся серьезным риском. Компенсационные меры в виде профиля безопасности для Windows NT и «Антивируса Касперского 4.0» на сервере SCADA пора пересмотреть, и семейство стандартов IEC 62443 дает отличное методическое пособие для этого.

Поиск

Поиск