Автоматизация процесса визуализации и анализа рисков сетевой безопасности компании

Виктор Сердюк, Генеральный директор ЗАО "ДиалогНаука", кандидат технических наук, CISSP

Роман Ванерке, Руководитель отдела технических решений ЗАО "ДиалогНаука"

Издание «Information Security» №1 за март 2014 год

www.itsec.ru

В настоящее время во многих компаниях активно используются сложные территориально распределенные сети для организации обмена информацией внутри компании. Для защиты сетевой инфраструктуры, как правило, используются межсетевые экраны, системы обнаружения и предотвращения атак, системы анализа уязвимостей и др.

Вместе с тем, несмотря на большое количество используемых средств защиты информации (СЗИ), одна из основных проблем, с которой сталкивается большинство подразделений ИБ, заключается в отсутствии актуальной информации о сетевой топологии и, как следствие, в невозможности оценить текущие риски сетевой безопасности. Вот лишь некоторые последствия, к которым может привести отсутствие этой информации:

- сложность выявления уязвимостей, связанных с текущей архитектурой сети. Так, например, в компании может существовать доступ из гостевой Wi-Fi-сети в корпоративную ЛВС, а подразделение может и не знать об этом;

- сложность приоритезации выявленных уязвимостей без привязки к топологии сети и значимости информационных активов;

- сложность в расследовании инцидентов ИБ, в процессе которых необходимо понимать, какой была топология сети на момент возникновения инцидента;

- невозможность отслеживания изменений в конфигурации сети и контроля выполнения требований корпоративных политик и международных стандартов.

Одним из вариантов решения всех вышеназванных проблем может являться использование специализированных систем, предназначенных для автоматизации задач по анализу рисков сетевой безопасности (далее по тексту будем называть эти системы САРБ). САРБ позволяют в режиме реального времени получать информацию о конфигурации сетевых устройств, строить виртуальную модель сети и выполнять анализ ее текущей конфигурации на соответствие требованиям по защите информации. В настоящее время на российском рынке представлено несколько систем подобного класса, включая RedSeal (www.redsealnetworks.ru), FireMon (www.firemon.com), SkyBox (www.skyboxsecurity.com) и др. Рассмотрим далее основные функции, которые может выполнять САРБ для повышения уровня ИБ компании на примере продукта RedSeal, который на текущий момент времени получил наибольшее распространение в России.

Построение модели сети организации

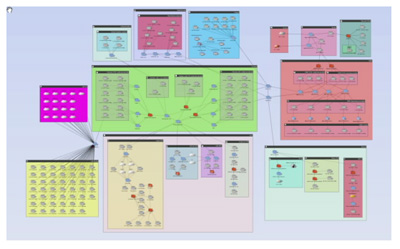

Одной из базовых задач систем анализа рисков сетевой безопасности является построение актуальной карты сети. Как правило, это делается путем автоматизированного сбора конфигураций сетевых устройств 3-го уровня (маршрутизаторы, балансировщики нагрузки) и СЗИ (межсетевые экраны, системы предотвращения атак). Получение конфигурации обычно осуществляется путем подключения к устройствам либо считывания файлов конфигурации из заданного хранилища (CMDB, файловые ресурсы). На основе полученной информации САРБ автоматически строит актуальную карту сети.

На рис. 1 показан пример карты сети, построенной при помощи системы RedSeal.

Рис. 1. Пример построенной карты сети

Необходимо отметить, что сетевые устройства, СЗИ и сегменты сети можно группировать (например, PCI, головной офис, филиалы и т.п.) для последующего использования при анализе доступа и контроле политик. Система RedSeal позволяет хранить всю историю изменений в топологии сети, что обеспечивает возможность получить состояние карты сети на любой момент времени в прошлом.

Анализ конфигурации сети

САРБ позволяет проводить анализ настроек сетевых устройств и межсетевых экранов (МЭ) с точки зрения соответствия лучшим практикам и стандартам по ИБ. Так, система RedSeal содержит более 100 проверок безопасности для каждого типа устройств, которые позволяют выявлять эксплуатационные уязвимости, связанные с неправильной настройкой устройства. Кроме того, система также позволяет создавать собственные правила проверок с учетом специфики конкретной организации. Поддерживаются простые проверки с использованием регулярных выражений, а также более сложные с помощью Javascript.

Кроме этого, САРБ также позволяет оценить эффективность используемых правил фильтрации межсетевых экранов. В частности, система должна помогать выявлять неактивные, неиспользуемые, избыточные или ошибочные правила фильтрации. Таким образом, САРБ позволяет значительно упростить процедуру аудита правил доступа, настроенных на сетевых устройствах и МЭ.

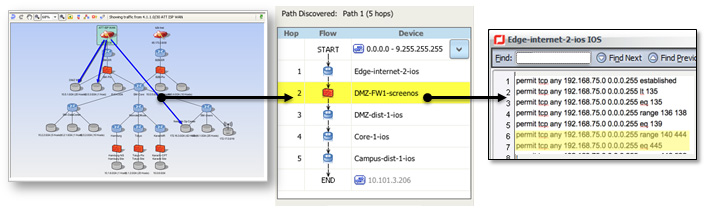

Моделирование сетевого доступа

На основе построенной модели сети САРБ позволяет проверить доступность узлов. Таким образом, имеется возможность проверить корректность разграничения доступа между различными сегментами сети. Это, в частности, позволяет выявлять возможные нарушения политик разграничения сетевого доступа в компании.

В системе RedSeal можно смоделировать возможный доступ из сети Интернет к внутренним ресурсам компании. В этом случае RedSeal отобразит на карте сети возможные маршруты доступа с точностью до всех устройств, через которые будут проходить пакеты данных, а также правил на этих устройствах, которые будут разрешать или запрещать прохождение трафика (рис. 2).

Рис. 2. Пример моделирования сетевого доступа

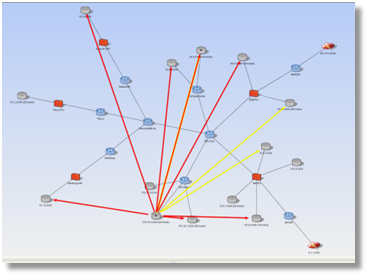

Моделирование угроз безопасности

САРБ, как правило, интегрируется с сетевыми сканерами уязвимостей в части сбора информации об имеющихся на узлах в сети уязвимостях. На основе этой информации САРБ позволяет построить и отобразить на карте сети возможные векторы атак, которые могут быть реализованы злоумышленником. При этом система отображает как прямые, так и косвенные атаки, для реализации которых требуется компрометация промежуточных узлов сети (см. рис. 3).

Рис. 3. Пример моделирования угроз безопасности

Использование данной функции позволяет администратору безопасности оперативно понять, каким угрозам подвержены те или иные узлы корпоративной сети. Необходимо отметить, что система RedSeal, которая уже упоминалась ранее, может интегрироваться со всеми основными западными сканерами безопасности, а также с системами MaxPatrol и XSpider, разработанными российской компанией Positive Technologies.

Моделирование изменений в сети

Еще одной важной задачей, которую решают системы анализа рисков сетевой безопасности, является оценка того, как повлияет на уровень защищенности то или иное изменение ее конфигурации. Для этого на основе построенной топологии сети САРБ позволяет смоделировать на ней возможные изменения. В частности, система покажет, какие при этом появятся новые угрозы, исходя из имеющихся в сети уязвимостей.

Эта функциональность позволяет подразделениям ИБ более эффективно анализировать те изменения, которые хотят внести службы IТ в сетевую топологию компании.

Как правило, САРБ может интегрироваться с существующей системой HelpDesk-компании и получать из нее тикеты с запросами на внесение изменения в конфигурацию сети.

Приоритезация уязвимостей

На основе имеющейся информации САРБ позволяет автоматически выделить приоритетные уязвимости, устранение которых приведет к предотвращению наиболее опасных атак. Приоритезация уязвимостей осуществляется исходя из возможности их активизации с учетом топологии сети. Так, например, на сервере СУБД может присутствовать уязвимость в Web-сервисе, но ее активизация невозможна, так как доступ по 80-му порту блокируется межсетевым экраном, за которым расположен этот сервер. Кроме этого, при приоритезации также может учитываться значимость IТ-актива, которая определяется администратором безопасности.

Таким образом, данная функциональность позволяет выделить наиболее критические уязвимости и сосредоточится на их устранении.

Мониторинг несанкционированных изменений в сети

Возможности САРБ позволяют отслеживать несанкционированные изменения в настройках активного сетевого оборудования и СЗИ. Также система автоматически выявляет нарушения заданной политики разграничения сетевого доступа.

Так, в системе RedSeal есть встроенные проверки для контроля выполнения требований PCI DSS в части разграничения доступа.

Все выявленные нарушения автоматически отображаются на карте сети, а информация об инциденте направляется администратору безопасности. Информация может направляться по электронной почте, отображаться на консоли системы либо передаваться в SIEM-систему.

Заключение

САРБ представляет собой универсальную платформу для получения актуальной информации о конфигурации сети и ее анализа с точки зрения рисков ИБ. Системы данного класса позволяют дополнить все существующие средства защиты информации, которые уже используются в компании. При этом в использовании САРБ могут быть заинтересованы не только подразделения по защите информации, но и сотрудники IТ-отделов.

Использование САРБ позволяет существенно повысить общий уровень информационной безопасности компании за счет более эффективного управления рисками, связанными с имеющимися уязвимостями, нарушениями политики разграничения сетевого доступа и другими факторами.

Поиск

Поиск